2009년 7월 7일 일이었다. 대한민국과 미국의 주요 정부기관, 포털 사이트, 은행 등의 웹사이트가 알 수 없는 곳에서 시작한 분산 서비스 거부 공격(DDoSㆍ디도스)으로 마비가 됐다. 청와대, 백악관, 언론사, 정당, 포털 등이 공격당했다.

7ㆍ7 디도스 공격은 북한의 소행이었다. 사이버 전쟁과 사이버 전략의 전문가인 박동휘 육군3사관학교 부교수가 3회에 걸쳐 7ㆍ7 디도스 공격의 전말을 되짚어 본다.

7ㆍ7 디도스 공격은 북한의 소행이었다. 사이버 전쟁과 사이버 전략의 전문가인 박동휘 육군3사관학교 부교수가 3회에 걸쳐 7ㆍ7 디도스 공격의 전말을 되짚어 본다.

「

북한의 7·7 디도스 공격 사건 ①

」에스토니아와 대규모 디도스 공격의 시작

북유럽의 발틱 3국 중 하나인 에스토니아(Estonia)는 2007년 4월 27일부터 5월 18일까지 러시아의 대규모 사이버 공격을 받았다. 1991년 소련의 붕괴와 함께 독립한 작은 신생국가였던 에스토니아가 친서방 정책을 펼치자, 그에 대한 반발로 러시아가 에스토니아를 공격한 것이다.

2007년 4월 26일 에스토니아 탈린에서 벌어진 폭동으로 한 상점이 큰 피해를 입었다. 당시 폭동은 에스토니아 정부가 옛 소련 때 만들어진 무명용사 기념비를 교외로 옮긴 게 촉발했다. 러시아계 주민이 시위를 벌였고, 밤이 되면서 시위가 과격해졌다. 당시 디도스 공격 때문에 네트워크가 멈춘 것도 폭동에 기름을 부었다고 한다. 위키미디어

에스토니아는 IT 분야에 대한 집중적 투자, 그리고 공공 및 민간 인터넷 서비스 체계 구축 등을 통해 국제적으로 ‘E-에스토니아’로 불렸던 국가였기 때문에 러시아의 대규모 사이버 공격으로 인한 피해는 상당했다. 이때 사용된 공격 방법은 분산 서비스 거부 공격(DDoS·Distributed Denial of Service·디도스 공격)이었다. 디도스 공격은 인터넷상에 분산돼 있는 다수의 악성코드 감염PC(좀비PC)를 이용해 특정 사이트 또는 시스템에 대량의 접속 트래픽을 전송하는 방법으로 과부하를 유발함으로써 정상적인 서비스를 할 수 없도록 만드는 공격을 말한다.

앞서 설명한 2007년 에스토니아를 대상으로 벌인 러시아의 악의적 사이버 공격은 정치ㆍ군사적으로도 엄청난 함의가 있었다.

첫째, 사이버 공격이 평시에 국가의 정치적 목적 달성을 위한 수단이 됐다. 국가는 자신의 의지(정치적 목적)를 상대 국가에게 강요하는 수단으로 물리적 폭력 대신 사이버 폭력을 전략적으로 사용할 수 있게 됐다. 물리적 폭력의 사용은 의도치 않은 전쟁으로 비화할 가능성이 높은 방법이라 사이버 수단보다 그 사용이 더 신중할 수밖에 없다.

둘째로 2007년의 디도스 공격은 불법적 행위의 주체를 빨리 찾아내기 힘들고, 상대가 부인할 경우 명확한 증거를 통해 증명하기 어렵다는 것을 보여줬다. 악의적 목적을 위해 사이버 수단을 쓴 국가는 이러한 익명성과 모호함 뒤에 숨어 국제사회의 제재와 보복 행위를 쉽게 회피할 수 있다.

셋째 함의로 모든 국가는 사이버 위협이 환상 속의 일이 아닌 현실임을 확실하게 깨닫게 됐다. 결국, 북대서양조약기구(NATO·나토)와 에스토니아 정부는 대규모 사이버 공격 발생 1주년이 되는 2008년 5월 에스토니아 수도 탈린(Tallinn)에 나토 합동사이버방어센터(CCECOE·Cooperative Cyber Defence Centre of Excellence)를 세웠다.

나토가 회원국 간의 잡단 방위를 물리적인 것에 한정하지 않기로 한 것이다. 그 장소로 러시아와 국경을 맞대고 있으며, 처음으로 평시 국가 상대 대규모 디도스 공격이 발생한 에스토니아의 탈린이 상징적으로 선택된 것이다.

에스토니아에 대한 대규모 사이버 공격 발생 2년 후인 2009년 7월 7일 대한민국 역시도 국가가 배후로 지목된 유사 디도스 공격을 받고 큰 피해를 봤다. 이는 일반적으로 ‘7·7 디도스 공격’ 또는 ‘7·7 디도스 대란’으로 알려진 사이버전의 대표적 사례였다. 북한 연계 해커 단체인 라자루스(Lazarus)가 본 사이버 공격의 주체로 지목되며 전 세계의 이목을 처음으로 집중시키기도 했다.

사이버 위협에 대한 담론이 생기기 시작한 2000년대 소규모, 그리고 국지적으로 발생하던 북한의 사이버 위협이 2000년대 말 처음으로 대규모로 이뤄졌다. 공격 발생 이후 긴 시간이 지났지만, 북한에 의한 다양한 방식의 사이버ㆍAIㆍ인지전 위협이 더욱 심해지는 시기, 그러한 위협의 시작점을 통해 교훈을 얻는 것은 여전히 큰 의미가 있다.

미국의 독립기념일을 노린 공격

그런데 대한민국을 향한 북한 배후 해커 조직의 대규모 사이버 공격이 미국에 대한 공격으로부터 시작됐다는 사실을 아는 이는 드물다. 미국은 영국과의 전쟁에서 승리한 뒤 1776년 독립했다. 미국인들은 독립선언서가 발표된 7월 4일을 독립기념일(Independence Day)로 정하고, 대한민국의 현충일 격인 메모리얼 데이(Memorial Day)와 함께 매우 중요한 공휴일로 기념하고 있다. 독립에 대한 미국인들의 기쁨은 미국 곳곳에서 벌어지는 대규모 불꽃놀이 축제를 통해 표현되고 있다.

북한의 해커 조직 라자루스는 미국의 대표적 공휴일인 2009년 7월 4일 토요일(한국시각 7월 5일 일요일 새벽 2시) 을 디데이(D-Day)로 정했다. 당연한 이야기지만, 공휴일은 대부분의 사이버 인력이 쉬는 날로 방어에 취약한 시기다. 태평양 전쟁의 개시를 알린 1941년 12월 7일의 진주만 공습과 1950년의 6ㆍ25전쟁이 공휴일에 일어났다.

공휴일에 벌인 사이버 공격은 방어를 어려울 수밖에 없다. 사이버 공격에 대한 대응 중 가장 중요하게 여기는 회복력 측면에서 취약하기 때문이다. 대응팀의 소집과 가동에 어려운 게 원인이다.

미국 현지 시각으로 2009년 7월 4일 공휴일 정오 시작된 기습적 사이버 공격은 미국의 핵심부를 노렸다. 초기에 발견된 악성코드는 7월 4일 12시부터 12시간 동안 공격하도록 하는 명령을 담고 있었다. 악성코드의 명령에는 5개의 미 정부 기관을 공격 대상으로 명시했다. 이후 발견된 악성코드에는 2009년 7월 5일 오후 10시부터 7월 6일 오전 7시까지 공격을 하게 돼 있었다.

미국의 공공기관에서부터 민간영역에 이르기까지 총 21개의 웹사이트가 공격의 대상이었다. 미국 백악관과 국방부, 재무부, 연방거래위원회, 교통부 등 주요 정부 기관부터 아마존·야후 등의 민간 회사에 이르기까지 14곳이 동시다발적인 3차례의 디도스 공격으로 피해를 봤다.

본 사이버 공격은 엄청난 정치적 목적을 얻기 위해 시도됐다고 볼 수 있다. 백악관 웹사이트 공격은 전 세계적으로 가장 영향력 있는 인물인 미국의 대통령을 노린 것이다. 국가의 안보를 책임지는 국방부 웹사이트도 공격받았다. 북한은 미국 정부 기관에 대한 신뢰성 훼손부터 추후의 사이버 작전을 위한 다양한 정보와 경험치 획득 등 다양한 이점을 얻을 수 있었다.

여기에 더하여 당시 최대 전자상거래 업체인 아마존과 검색포털엔진인 야후 등의 민간 웹사이트 공격은 일반 시민들에게 직접적인 불편을 끼칠 수 있었다. 즉 이번 공격은 정부 기관과 민간 기업 등을 동시에 공격하며 미국 사회의 혼란을 일으키려는 공격이었다.

공격 대상의 대전환

흥미로운 사실은 북한 해커 조직의 집중 공격 대상이 갑자기 미국에서 대한민국으로 바뀐 것이다. 3차례의 미국 웹사이트 공격 직후였던 2009년 7월 7일 화요일부터는 대한민국이 공격받기 시작했다. 최초 공격의 시작은 미국 시간 7월 4일이었지만, 한국 시간으로는 7월 5일 오전 2시쯤 시작됐기에, 이틀하고 16시간 정도 지난 시점에 공격 대상이 전격적으로 바뀐 것이었다.

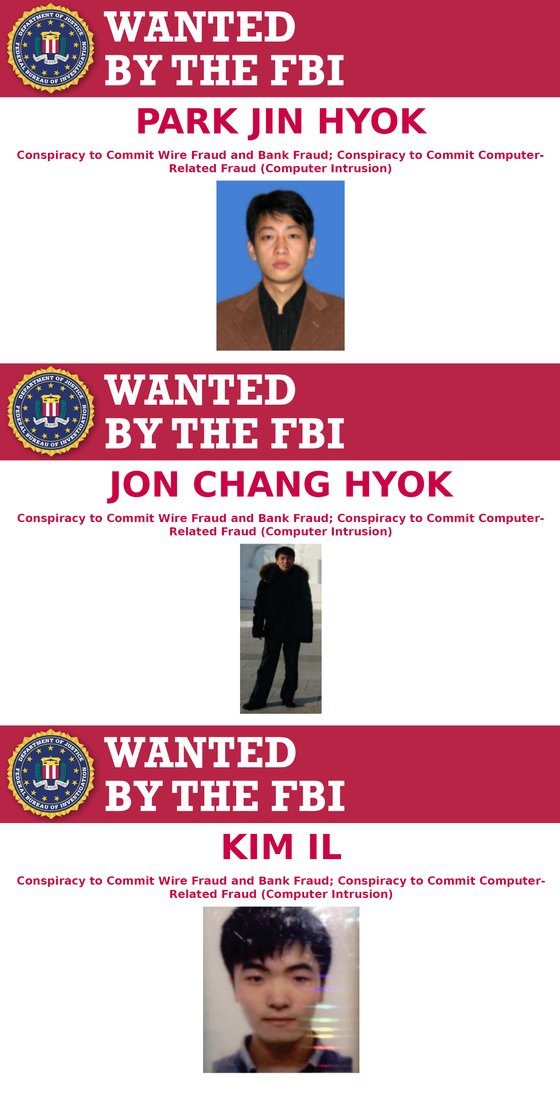

2021년 2월 17일(현지시간) 미국 법무부는 전 세계의 은행과 기업에서 13억 달러(약 1조 4천억원) 이상의 현금 및 가상화폐를 빼돌리고 요구한 혐의로 북한 정찰총국 연계 해커 조직의 3명을 기소했다. 이들 해커는 박진혁, 전창혁, 김일이라는 이름을 쓰고 있다. 미국 법무부

대한민국의 주요 웹사이트가 디도스 공격을 받고 있음을 처음 인지한 시점은 공격이 시작된 후 44분 정도 지난 7월 7일 18시 44분쯤이었다. 한국인터넷진흥원 예하 인터넷침해대응센터(KISC)의 사이버 위협 대응시스템이 청와대(현 대통령실)와 국회 등의 웹사이트가 디도스 공격을 받고 있음을 알아챘다.

당시 한국인터넷진흥원과 인터넷침해대응센터는 현재의 체계와 다르다. 2009년 7월 23일 정보통신망법 시행에 따라 방송통신위원회는 한국정보보호진흥원(KISA)·한국인터넷진흥원(NIDA)·정보통신국제협력진흥원(KIICA)을 ‘한국인터넷진흥원(KISA·Korea Internet & Security Agency)’으로 통합했다. 인터넷침해대응센터(KISC) 역시도 7·7 디도스 공격 이후 사이버 디도스 대피소 및 사이버치료체계를 구축, 침해사고대응능력을 크게 향상해 재탄생한 바 있다.

2009년 북한 배후 해커 조직인 라자루스가 보여준 디도스 공격 방법은 치밀한 준비와 전략적 단계를 거쳐 이뤄졌다. 약 3일 간 3차례에 걸쳐 일어난 갑작스러운 공격으로 국내 21개의 정부 및 민간 기관 웹사이트가 큰 손해를 입었다.

기본적으로 디도스 공격에 의한 접속 장애는 시민들의 큰 혼란을 일으켰다. 그들은 천문학적인 금전적 영업 손실부터 무형의 신뢰도 하락에 이르는 피해를 보았다. 그리고 이전과는 다른 규모와 방식의 공격은 당시 대한민국의 사이버 방어 대응능력을 시험대 위에 올려놓았다. 사이버 대응과 관련된 정부 유관 기관들의 협조 능력과 공격을 받은 공공과 민간 기관들의 회복력도 민낯을 드러낼 수밖에 없었다.

변함없는 북한의 디도스 공격

그러나 7·7 디도스 공격은 대한민국을 향한 북한의 사이버 위협이 실재하고 있음을 경고해주었을 뿐만 아니라, 그에 대한 범정부적 대응능력 구축의 필요성을 일깨워준 이정표적인 사건이었다. 북한은 이처럼 러시아가 에스토니아에게 그랬듯, 언제든지 사이버 수단을 통해 대한민국 사회의 혼란과 금전적 피해라는 그들의 정치적 목적 달성을 시도할 수 있다.

이 사실은 2009년만의 일이 아니라 최초의 대규모 공격 때부터 지금까지 이어지고 있다. 그들의 목표와 전략, 큰 틀에서의 방법은 변하지 않았다. 다만, 변화된 IT 환경과 업데이트된 첨단과학기술 등에 따라 새로운 방법과 전략, 테크닉 등이 추가됐을 뿐이다. 우리가 이 사건을 다시 한번 숙고하고 분석해야 하는 이유는 북한의 디도스 공격이 끊임없이 대한민국의 안보를 위협하고 있기 때문이다.